المحتوى

- ما هو القرص الرمادي قبعة القرصنة؟

- تقديم القراصنة الأخلاقية

- كيف يحدث القرصنة؟

- كيف المتسللين اختراق: أعلى الاستراتيجيات

- هجوم التصيد

- حقن SQL

- استغلال يوم صفر

- هجوم القوة الغاشمة

- هجوم دوس

- عملك باعتباره القراصنة الأخلاقية

- كيف تبدأ كمتسلل أخلاقي

عندما تفكر في المتسللين ، فأنت تميل إلى التفكير في أشخاص في هوديس يحاولون توحيد البيانات الحساسة من الشركات الكبرى - القرصنة الأخلاقية تبدو وكأنها تباين.

الحقيقة هي أن الكثير من الناس الذين يدخلون القرصنة يقومون بذلك لأسباب صادقة تمامًا. هناك الكثير من الأسباب الجيدة لتعلم القرصنة. يمكن تصنيفها إلى أسباب "قبعة رمادية" محايدة ، وأسباب "قبعة بيضاء" مثمرة.

ما هو القرص الرمادي قبعة القرصنة؟

أولاً ، هناك حب العبث: رؤية كيفية عمل الأشياء ، وتمكين الذات. نفس الدافع الذي يدفع الطفل إلى أن يراقب عن ظهره ولهندسة عكسية قد يحفزك على معرفة ما إذا كان بإمكانك تجاوز حماية برنامج X أو Y بنفس القدر من الفعالية.

من المطمئن معرفة أنه يمكنك الدفاع عن نفسك عبر الإنترنت

نأمل ألا تحتاج مطلقًا إلى اختراق حساب بريد إلكتروني ، لكن مع العلم بذلك استطاع إذا لزم الأمر (تم اختطاف أختك!) مع ذلك. إنه يشبه إلى حد ما فنون القتال. معظمنا يأمل ألا تحتاج أبدًا إلى القتال من أجل الحقيقة ، لكن من المطمئن معرفة أنه يمكنك الدفاع عن نفسك.

الاختراق حقًا يمكن أن يكون وسيلة مفيدة للدفاع عن النفس. من خلال قراءة مقدمة حول القرصنة الأخلاقية ، يمكنك التعرف على التهديدات التي تتعرض لها خصوصيتك وأمانك على الويب. عند القيام بذلك ، يمكنك حماية نفسك من الهجمات المحتملة قبل حدوثها واتخاذ قرارات أكثر ذكاءً. مع فجر إنترنت الأشياء ، ستصبح المزيد والمزيد من حياتنا "على الإنترنت". قد يصبح تعلم أساسيات أمان البيانات مسألة الحفاظ على الذات قريبًا.

تقديم القراصنة الأخلاقية

القرصنة الأخلاقية هي أيضا نقد كبير. إذا كنت تريد تجاوز أنظمة الأمان لكسب العيش ، فهناك العديد من المسارات الوظيفية المربحة للغاية لتحقيق هذه الغاية. يمكنك العمل كمحلل لأمن المعلومات ، أو كمهندس ، أو خبير عام في تكنولوجيا المعلومات ، أو يمكنك بيع مهاراتك عبر الإنترنت من خلال الدورات والكتب الإلكترونية. بينما تتآكل العديد من الوظائف عن طريق الأتمتة والرقمنة ، فإن الطلب على متخصصي الأمن سيزيد فقط.

القرصنة الأخلاقية مسيطرة للغاية

الشخص الذي يعمل في أي من هذه الحقول هو عادة ما نعنيه بمصطلح "المتسلل الأخلاقي". دعنا نستكشف أكثر.

كيف يحدث القرصنة؟

على المستوى الأساسي ، يخترق المتسللون الأخلاقيون أمان الأنظمة. في أي وقت تستخدم فيه نظامًا بطريقة غير مقصودة ، فأنت تقوم بعمل "اختراق". وهذا يعني عادةً تقييم "مدخلات" النظام.

يمكن أن تكون المدخلات أي شيء من النماذج الموجودة على موقع ويب ، لفتح المنافذ على الشبكة. هذه ضرورية للتفاعل مع خدمات معينة ، لكنها تمثل أهدافًا للمتسللين.

قد يعني ذلك أحيانًا التفكير خارج الصندوق. اترك عصا USB ملقاة ، وغالبًا ما يجدها شخص ما سوف يقوم بتوصيلها. وهذا يمكن أن يمنح مالك عصا USB هذه تحكمًا كبيرًا في النظام المتأثر. هناك الكثير من المدخلات التي قد لا تعتبرها عادةً تهديدًا ، ولكن يمكن للمتسلل الأذكياء إيجاد طريقة لاستغلالها.

المزيد من المدخلات تعني "سطح هجوم" أكبر أو فرصة أكبر للمهاجمين. هذا هو أحد الأسباب التي تجعل إضافة ميزات جديدة باستمرار (والمعروفة باسم bloat سخونة) ليست دائمًا فكرة جيدة للمطورين. يحاول محلل الأمان غالبًا الحد من سطح الهجوم هذا عن طريق إزالة أي مدخلات غير ضرورية.

كيف المتسللين اختراق: أعلى الاستراتيجيات

لكي تكون متسللًا أخلاقيًا فعالًا ، عليك أن تعرف ما أنت ضده. بصفتك متسللًا أخلاقيًا أو "مخترقًا" ، ستكون مهمتك هي محاولة هذه الأنواع من الهجمات ضد العملاء بحيث يمكنك بعد ذلك إتاحة الفرصة لهم لإغلاق نقاط الضعف.

سيكون عملك محاولة هذه الأنواع من الهجمات ضد العملاء

هذه مجرد بعض الطرق التي قد يحاول بها المتسلل اقتحام شبكة:

هجوم التصيد

هجوم التصيد هو شكل من أشكال "الهندسة الاجتماعية" ، حيث يستهدف المتسلل المستخدم ("البرامج الضارة") بدلاً من الشبكة مباشرة. يقومون بذلك عن طريق محاولة جعل المستخدم يسلم تفاصيله عن طيب خاطر ، ربما عن طريق التظاهر كشخص إصلاح تكنولوجيا المعلومات ، أو إرسال بريد إلكتروني يبدو أنه من علامة تجارية يتعاملون معها ويثقون بها (ويطلق على هذا الخداع). قد يقومون بإنشاء موقع ويب مزيف بنماذج تجمع التفاصيل.

بغض النظر ، يحتاج المهاجم ببساطة إلى استخدام هذه التفاصيل لتسجيل الدخول إلى حساب وسيكون بإمكانه الوصول إلى الشبكة.

التصيد الاحتيالي هو التصيد الذي يستهدف فردًا معينًا داخل المنظمة. يعني صيد الحيتان مهاجمة أكبر الكاهون - كبار المديرين التنفيذيين والمديرين. غالبًا ما لا يتطلب الخداع أي مهارات كمبيوتر في معظم الحالات. في بعض الأحيان ، كل احتياجات المتسللين هي عنوان بريد إلكتروني.

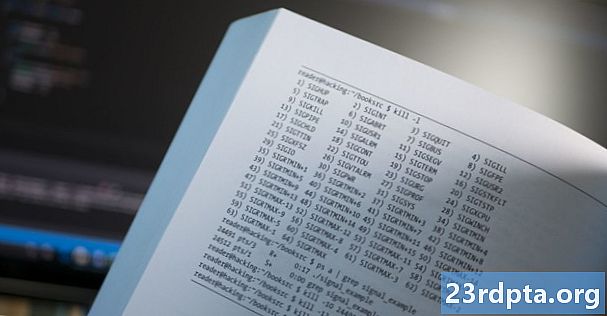

حقن SQL

ربما يكون هذا أقرب إلى ما تتخيله عند تصوير المتسللين. لغة الاستعلامات الهيكلية (SQL) هي وسيلة رائعة لوصف سلسلة من الأوامر التي يمكنك استخدامها لمعالجة البيانات المخزنة في قاعدة البيانات. عندما ترسل نموذجًا على موقع ويب لإنشاء كلمة مرور مستخدم جديدة ، فسيؤدي ذلك عادةً إلى إنشاء إدخال في جدول يتضمن تلك البيانات.

أحيانًا يقبل النموذج أيضًا عن غير قصد الأوامر ، والتي يمكن أن تسمح للمتسلل باسترداد أو التعامل مع الإدخالات بطريقة غير مشروعة.

قد يستغرق الأمر وقتًا كبيرًا للقراصنة أو المخترق للبحث عن هذه الفرص يدويًا على موقع ويب كبير أو تطبيق ويب ، حيث تأتي أدوات مثل Hajiv. سيبحث هذا تلقائيًا عن الثغرات الأمنية التي يمكن استغلالها ، وهو أمر مفيد للغاية للمتخصصين في مجال الأمن ، ولكن أيضًا لأولئك الذين لديهم نوايا سيئة.

استغلال يوم صفر

يعمل استغلال يوم الصفر من خلال البحث عن نقاط الضعف في بروتوكولات التشفير أو الأمان الخاصة بالبرنامج قبل أن تتاح للمطور فرصة تصحيحها. قد يتضمن ذلك استهداف برامج الشركة الخاصة ، أو قد يتضمن استهداف البرامج التي تستخدمها. في هجوم واحد مشهور ، تمكن المتسللون من الوصول إلى الكاميرات الأمنية في مكتب الشركة دون استغلال يوميًا. من هناك ، تمكنوا من تسجيل أي شيء يهمهم.

قد يخترق أحد المتطفلين برامج ضارة مصممة لاستغلال هذا الخلل الأمني ، والذي سيتم تثبيته سراً على جهاز الهدف. هذا هو نوع من القرصنة التي تستفيد من معرفة كيفية رمز.

هجوم القوة الغاشمة

هجوم القوة الغاشمة هو وسيلة لتكسير كلمة مرور ومجموعة اسم المستخدم. يعمل هذا من خلال المرور بين كل مجموعة ممكنة في وقت واحد حتى تصل إلى الزوج الفائز - تمامًا كما قد يمر اللص من خلال مجموعات على خزنة. تتضمن هذه الطريقة عادة استخدام البرامج التي يمكنها التعامل مع العملية نيابة عنهم.

هجوم دوس

يعني هجوم رفض الخدمة (DOS) إيقاف خادم معين لفترة من الوقت ، مما يعني أنه لم يعد قادرًا على تقديم خدماته المعتادة. ومن هنا الاسم!

يتم تنفيذ هجمات DOS من خلال تنفيذ الأمر ping أو إرسال حركة مرور بطريقة أخرى إلى خادم عدة مرات بحيث تصبح غارقة في حركة المرور. قد يتطلب هذا مئات الآلاف من الطلبات أو حتى الملايين.

يتم توزيع "أكبر هجمات DOS" عبر أجهزة كمبيوتر متعددة (تُعرف مجتمعة باسم الروبوتات) ، والتي تم الاستيلاء عليها بواسطة المتسللين باستخدام البرامج الضارة. هذا يجعلهم هجمات DDOS.

عملك باعتباره القراصنة الأخلاقية

هذه مجرد مجموعة صغيرة من الأساليب والاستراتيجيات المختلفة التي يستخدمها المتسللون غالبًا للوصول إلى الشبكات. جزء من جاذبية القرصنة الأخلاقية للكثيرين هو التفكير الخلاق والبحث عن نقاط الضعف المحتملة في الأمن الآخرين قد تفوت.

بصفتك متسللًا أخلاقيًا ، ستكون مهمتك هي مسح نقاط الضعف وتحديدها ثم مهاجمتها لاختبار أمان الشركة. بمجرد العثور على مثل هذه الثغرات ، ستقدم بعد ذلك تقريرًا يتضمن الإجراء التصحيحي.

على سبيل المثال ، إذا كنت ستشن هجوم تصيد ناجح ، فقد تنصح بتدريب الموظفين الذين سيكونون قادرين بشكل أفضل على التعرف على المحتالين. إذا حصلت على برنامج ضار يوم صفر على أجهزة الكمبيوتر على الشبكة ، فقد تنصح الشركة بتثبيت جدران الحماية وبرامج الحماية من الفيروسات بشكل أفضل. قد تقترح الشركة تحديث برامجها ، أو التوقف عن استخدام أدوات معينة تمامًا. إذا وجدت نقاط ضعف في برنامج الشركة ، فيمكنك الإشارة إلى فريق التطوير.

كيف تبدأ كمتسلل أخلاقي

إذا كان هذا يبدو مثيراً للاهتمام بالنسبة لك ، فهناك الكثير من الدورات التدريبية على الإنترنت التي تعلم القرصنة الأخلاقية. هنا واحد يسمى حزمة أخلاقية هاكر Bootcamp.

يجب عليك أيضًا التحقق من نشرتنا عندما تصبح محللًا لأمن المعلومات سيُظهر لك أفضل الشهادات وأفضل الأماكن للعثور على عمل والمزيد.