المحتوى

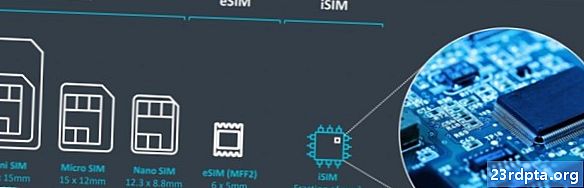

لا تزال معظم الهواتف الذكية الحديثة تدعم بطاقة SIM الكلاسيكية (حسنًا ، متغير النانو على الأقل) ، ولكن عددًا متزايدًا من الهواتف والأدوات الاستهلاكية الأخرى بدأ يدعم eSIM. قد لا نكون بعيدًا عن أي تغيير آخر في تقنية SIM ، حيث يمكن أن تبدأ الأجهزة قريبًا في استخدام iSIM.

في وقت سابق من هذا العام ، كشفت Arm عن رؤيتها لـ iSIM - بطاقة SIM مدمجة تتوافق مع نظام على رقاقة. في المستقبل ، إلى جانب وحدة المعالجة المركزية أو GPU أو LTE أو 5G ، يمكن أن يشمل هاتفك التالي بطاقة SIM التي بنيت بداخلها أيضًا.

على الرغم من أنه لا يبدو أن هناك فرقًا كبيرًا مقارنةً بـ eSIM ، فقد ينتهي الأمر بـ iSIM إلى تغيير جذري في الطريقة التي نستخدم بها مجموعة واسعة من الأجهزة المتصلة.

eSIM مقابل iSIM

eSIM و iSIM متشابهان إلى حد ما في عدد من النواحي. يستبدل كلاهما بطاقات nano SIM القابلة للتحويل بشريحة أجهزة ثابتة بشكل دائم داخل هاتف المستخدم أو الجهاز اللوحي أو أي أداة أخرى. عندما تفكر في أن بطاقات nano SIM بحجم 12.3 × 8.8 مم ، بالإضافة إلى الأجهزة اللازمة لإيوائها ، فإن هذه الأفكار توفر مساحة كبيرة.

لا تقلق ، لا يزال eSIM و iSIM قابلين للتكوين ، مما يتيح للعملاء تحديد شركات الاتصالات وخطط البيانات وتغيير أرقامهم حسب الرغبة.

يمكن إعادة برمجة هاتين التقنيتين SIM حسب الحاجة لتغيير شركات النقل وتعديل القيود أو الأذونات على تعريفتك. هذا يتطلب أيضًا تطوير معايير للتزويد عن بُعد. هنا ، يتم تحديث معلومات SIM عبر الشبكة الخلوية بدلاً من تغيير البطاقة فعليًا.

والأفضل من ذلك ، يمكن استخدام eSIM و iSIM لتسجيل جهاز واحد على عدة مشغلين ، مما يبسط التجوال الدولي. لن يتطلب النقل بين شركات الاتصالات استبدال بطاقة SIM الخاصة بك ، وفي المستقبل ، يجب أن يكون من الممكن إدارة بيانات الاعتماد والوصول إلى أجهزة متعددة باستخدام eSIM أو iSIM باستخدام تعريفة واحدة فقط. وهذا ينطبق على كل من عالم الأعمال والمستهلكين.

الفرق الرئيسي بين eSIM و iSIM هو في تنفيذها. في حين أن eSIM عبارة عن شريحة مخصصة متصلة بمعالج أداة ذكية ، فإن iSIM مدمج في شركة نفط الجنوب الرئيسية بجانب المعالج. قد يكون هذا مجرد اختلاف بسيط ، ولكنه يعد أحد الأمور المهمة بالنسبة لعدد من حالات الاستخدام المتزايدة التي تتطلب مستويات عالية من الأمان.

ما هي فوائد iSIM؟

متوافق مع مواصفات بطاقة SIM المدمجة في GSMA ، تم تصميم iSIM بشكل أساسي لأجهزة إنترنت الأشياء (IoT). يرجع السبب الرئيسي لذلك إلى مزايا الأمان التي يوفرها دمج بطاقة SIM في شركة نفط الجنوب. يتم منع العبث بالأجهزة بالنانو الخارجية أو eSIM ، كما توفر أجهزة Arm الحماية من العبث SoC بفضل أحدث مبادرة معتمدة من PSA من الشركة. من المستحيل فعليًا اقتحام شركة نفط الجنوب والفوضى مع البرنامج أو أجهزة الشبكات.

علاوة على ذلك ، فإن الجمع بين إمكانيات Arm's Kigen OS و TrustZone و CryptoIsland يعني أنه يمكن معالجة البيانات الآمنة والتشفير والمعالجة الأخرى محليًا. هذا يقلل أو يلغي المخاطر المرتبطة بإرسال البيانات الحساسة إلى أجزاء أخرى من الأجهزة التي يمكن العبث بها. يتم الاحتفاظ بالبيانات الآمنة في برامج آمنة على أجهزة آمنة. بالنسبة لـ IoT ، يتيح ذلك دمج وحدة MCU والمودم الخلوي وهوية SIM مع جميع عناصر التشفير المطلوبة في شريحة واحدة أصغر وأرخص وأكثر أمانًا.

تم تصميم iSIM لأجهزة IoT الأكثر أمانًا ، ولكن يمكن تطبيق الفوائد على الهواتف أيضًا

في نهاية المطاف ، قد يكون لعلاقة أكثر تشددًا وأمانًا بين الأمان و SIM آثار خارج إنترنت الأشياء ، مثل الهواتف الذكية. يتم تخزين المزيد والمزيد من البيانات الحساسة بشكل متزايد ، من بصمات الأصابع الحيوية إلى معلومات بطاقة الائتمان ، على الهواتف الذكية اليوم. ربط هذه الأرقام بأمان مع هوية بطاقة SIM الخاصة بنا على الإنترنت يمكن أن يفتح مجموعة جديدة كاملة من حالات الاستخدام.

المستقبل هو الاتصال الشامل

إذا كانت التوقعات المتعلقة بالمدن الذكية الضخمة المتصلة ، والمصانع الذكية ، وعدد متزايد من الأجهزة اللاسلكية للمستهلكين صحيحة ، فسنحتاج إلى طريقة لإدارة جميع هذه المنتجات. Arm’s Kigen OS هي خدمة قائمة على السحابة يمكنها إدارة توفير ملفات تعريف جديدة للأجهزة في هذا المجال. في المستقبل غير البعيد ، يمكن أن ينتهي الأمر بالمستهلكين باستخدام نظام سحابي لإدارة مختلف الأجهزة وفقًا لعقد iSIM اللاسلكي أيضًا.

يدفع المستهلكون بالفعل مقابل خطط بيانات متعددة تتضمن كاميرات أمنية متصلة وأجهزة إنترنت الأشياء الأخرى. بالتأكيد سيتم إحضارها تحت حساب مستخدم واحد. علاوة على ذلك ، فإن خطط الأسرة أو الأسرة ، حيث يمكن للمستخدمين التحكم وإلغاء الوصول إلى مجموعة واسعة من الأجهزة على تلك الخطة ، تصبح ممكنة. بمعنى آخر ، يمكن أن تتحكم هوية iSIM الرئيسية الخاصة بك في الكثير من الأجهزة الأخرى الموجودة على خطة واحدة متصلة.

إذا كنت سعيدًا باستخدام هويتك للخدمات المصرفية عبر الهاتف المحمول ، فلماذا لا تجمع بين القياسات الحيوية ومعرف بطاقة SIM لإدارة الحسابات والتطبيقات عبر الأجهزة الأخرى؟

ولكن لماذا تتوقف عند هذا الحد؟ من المحتمل أن العديد منكم يستخدم بالفعل معلومات الهوية البيومترية لمدفوعات الهاتف المحمول. إدخال بطاقة SIM في الصورة يعني أنه يمكن إدخال مفاتيح الوصول إلى الشبكة وأذونات البيانات وجذر الثقة والمزيد في الصورة. إذا كنت سعيدًا باستخدام هويتك للخدمات المصرفية ، فلماذا لا تستخدم هذه المعلومات للربط مع عقد بطاقة SIM لإدارة حسابات وتطبيقات متعددة في جميع الأجهزة التي تحمل اسمك؟

بالطبع ، لكي يحدث ذلك ، فأنت بحاجة إلى تحسين الأمان على جميع أجهزتك. تساعد Google في قيادة هذا في Android ، والذي يدعم الآن وحدات أمان الأجهزة الخارجية الآمنة عبر Strongbox. يتطلب هذا وحدة نمطية آمنة مع وحدة المعالجة المركزية الخاصة به وخوارزميات مفتاح التشفير ، مع دعم تكامل المفتاح مع بيئة التنفيذ الموثوق بها للنظام الأساسي (TEE).

Strongbox في Android وجيب آمن في نظام التشغيل وجيوب أخرى ، على سبيل المثال في NFC ، كلها جزء من هذه الصورة. هذه ليست موحدة في الوقت الراهن وليس من المرجح أن تندمج في المستقبل. هذه ليست بالضرورة مشكلة ، حيث أن الاحتفاظ بالمفاتيح منفصلة يمكن أن يساعد في الأمان. في المستقبل ، يمكن أن نرى جيبًا آمنًا فائقًا يمكنه تشغيل تطبيقات ونظام آمنين داخله. لكن هذا على الأرجح بعد خمس سنوات أو أكثر من الآن.

هل يمكن أن تثق في "معرف الإنترنت"؟

يصل أمان الجهاز والبيانات المحسّن بسرعة ، ويمكن أن يؤدي دمج هذا الأمان مع eSIM أو iSIM بالفعل إلى بعض حالات الاستخدام المثيرة للاهتمام. في النهاية ، المطلوب هو نظام آمن بما فيه الكفاية بحيث يمكن للمستهلكين أن يثقوا في شكل من أشكال "معرف الإنترنت". هذا ليس مفهومًا جديدًا ، فقد تم اقتراح معرف الإنترنت مسبقًا لضمان مساءلة أفضل عن المعاملات عبر الإنترنت وحتى حسابات الوسائط الاجتماعية.

يمكن أن تشمل حالات الاستخدام الأكثر غرابة الأخرى التكامل مع الأشكال الفعلية لهوية العالم الحقيقي. إذا كنت قد دفعت مقابل العضوية ، مثل الصالة الرياضية ، بهاتفك ، فقد يكون ذلك مرتبطًا بهوية بطاقة SIM الخاصة بك واستخدام جهاز NFC أو الماسحات الضوئية الأخرى للمرور عبر الباب الدوار. يمكن أن ينطبق الشيء نفسه على تصاريح النقل العام. يمكن استخدام الأجهزة الآمنة بما يكفي للتوثيق مثل تراخيص القيادة الرقمية وبطاقات الهوية مع إمكانات جواز السفر المحمول ، مما يسمح لك بتمرير الحدود مع هاتفك بدلاً من مستند ورقي. على الرغم من أن أفكارًا من هذا القبيل قد لا تجلس بشكل مريح مع الجميع.

بغض النظر عن الشكل الذي يتخذه معرف الإنترنت في نهاية المطاف ، فإننا نتجه بسرعة نحو مستقبل تصبح فيه أجهزتنا أكثر ارتباطًا بهوياتنا.